網路攻擊威脅(Data Link Layer)的種類原理與範例

這篇文章主要說明應用 Data Link Layer的網路威脅與攻擊的方式, 原理與工具

分為下列七種

- Mac spoofing

- Mac flooding

- ARP poisoning

- DNS spoofing

- DNS poisoning

- DHCP starvation

- Rogue DHCP attacks

Physical Layer的網路威脅

說到實體層的網路威脅可以聯想到不可能任務電影中的許多電腦駭客行為,

直接侵入到伺服器機房的方式,直接在伺服器主機外機駭客裝置,甚至是摧毀電腦。

網路監聽 Eavesdropping是一種常見的方式,當該網路有實體的隔絕時,

可以在該網路裝置上安裝監聽的裝置,

因此駭客就可以監聽網路的訊息

Data Link 的威脅

Data link Layer 主要負責Mac 位址。相關的網路攻擊如下:

- Mac spoofing

- Mac flooding

- ARP poisoning

- DNS spoofing

- DNS poisoning

- DHCP starvation

- Rogue DHCP attacks

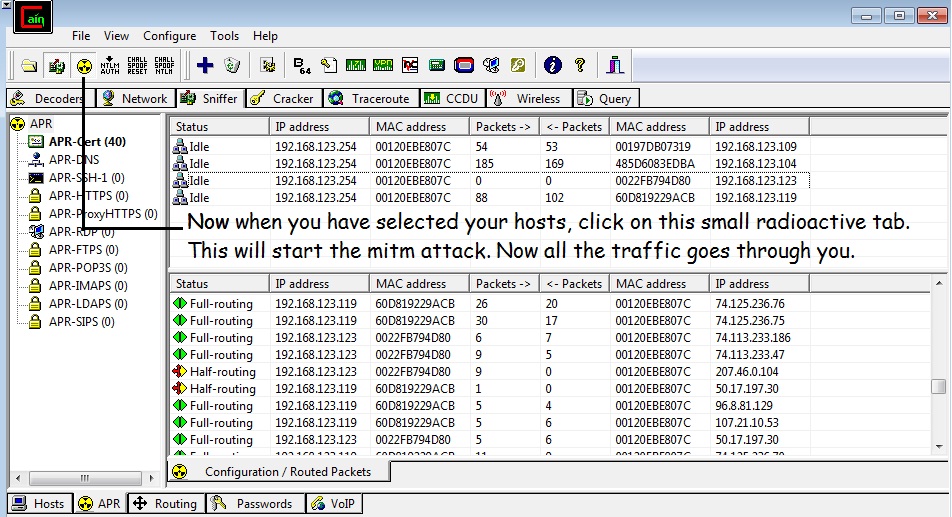

1. Mac Spoofing

透過假造別人Mac 位址的方式誘導其他電腦來連接。

例如: 電腦A經常到某伺服器B 下載網路更新。

駭客可以假造該伺服器的 Mac Address讓許多電腦都會連線到假造的伺服器

間接達到 Man in the Middle 的攻擊方式

使用的工具 cain and abel

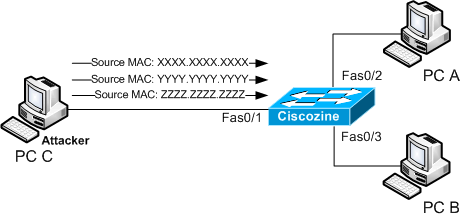

2. Mac flooding

到目前為主我們說的幾個方法都是可以用來監聽或是 Man in the Middle 的攻擊,

可以在實體網路裝置上裝上竊聽裝置,也可以透過 Mac Spoofing 的方式強迫其他電腦連接到駭客電腦,

這裡我們介紹 Mac Flooding 的方式,可以達到同樣的目的。

原理是: 送出大量不同的 Mac Address,當Switch再也無法儲存這些 Mac Address與port對應關係時,

switch就會設定所有的Mac 為FFFFFFFFF也就是廣播,當switch進入廣播模式時,駭客就可以竊聽封包

實作工具 Kali Linux

Kali Linux 提供一個小工具可以在短時間內大量產生各種 Mac Address

| macof -i eth0 |

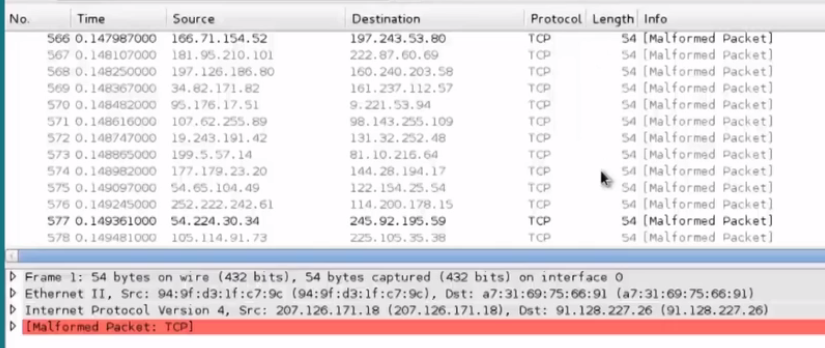

WireShark 看到的Mac Flooding封包如下範例

3. ARP poisoning

ARP (Address Resolution protocol) 用來IP address與 Mac Address的轉換

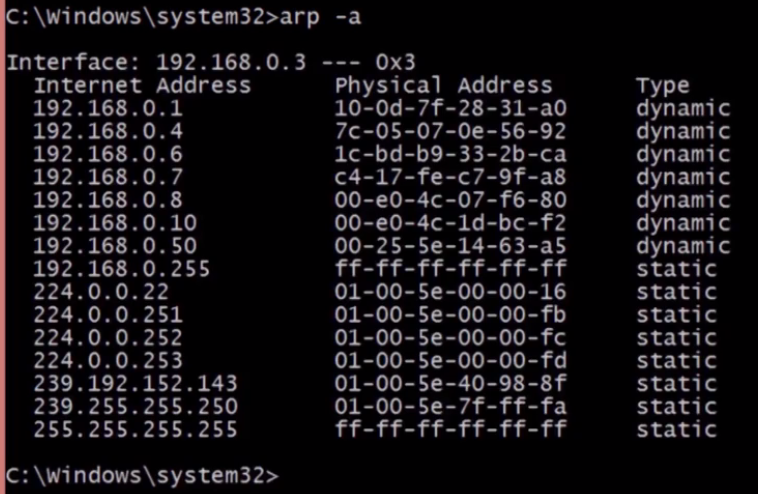

每台電腦都有各至的 ARP table,可以使用 arp -a指令來觀察

因此,ARP的攻擊原理就是將受害者電腦的 GateWay Mac 強制變成駭客電腦

如此一來受害者電腦的網路溝通就會透過駭客電腦

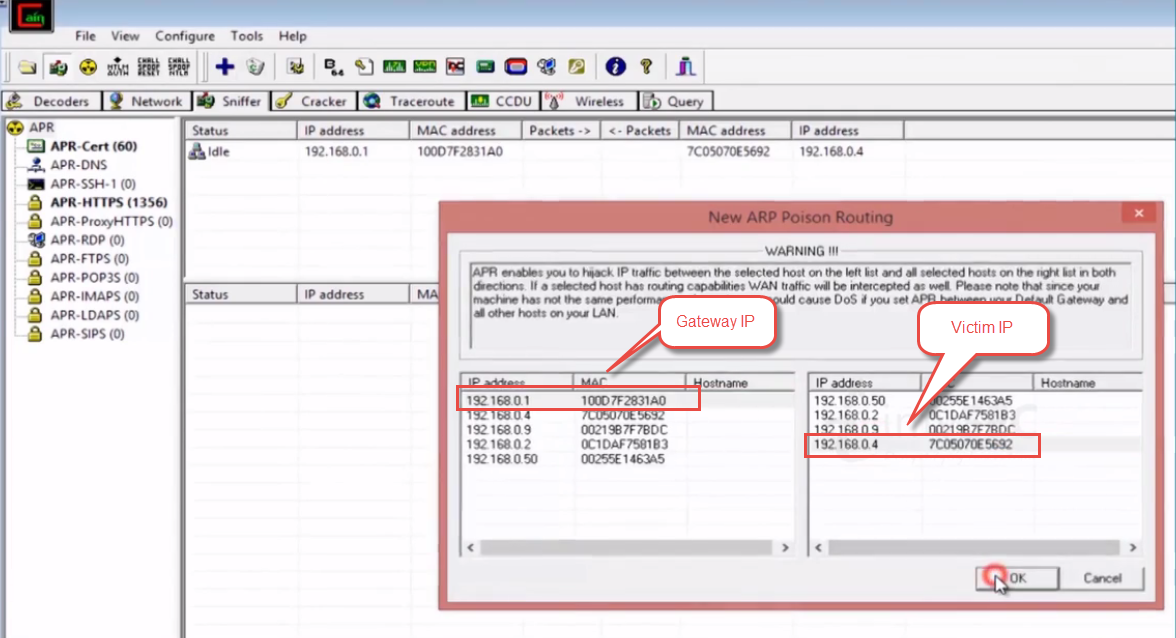

ARP Poisoning 攻擊實作

一樣可以使用 cain and abel

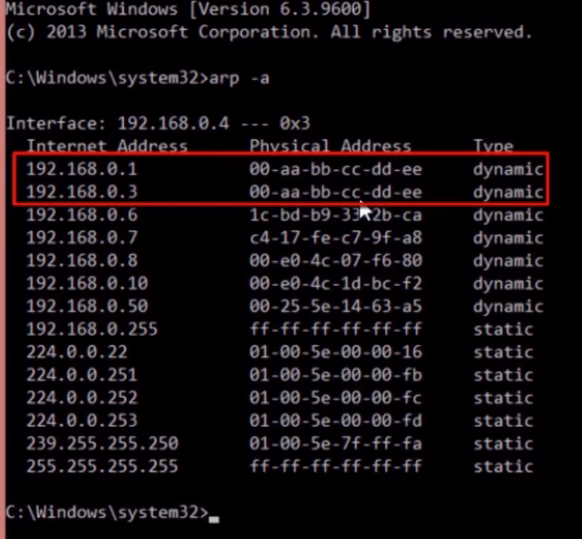

之後再回到受害者電腦,同樣用arp -a看 arp table

就會發現 ARP Table 多一筆駭客電腦的ARP,如下圖所示

4. DNS spoofing

攻擊的原理主要也是透過 Mac Address的修改

讓使用者原本要瀏覽 www.google.com最後卻強制變成 www.facebook.com

攻擊的工具一樣可以使用 cain and abel

特別注意的是 DNS spoofing與DNS Poisoning不同的概念

雖然效果相同, 但是原理卻不同

DNS Poisoning主要是利用DNS Server Cache

DNS spoofing 主要還是在 Mac Address上運作

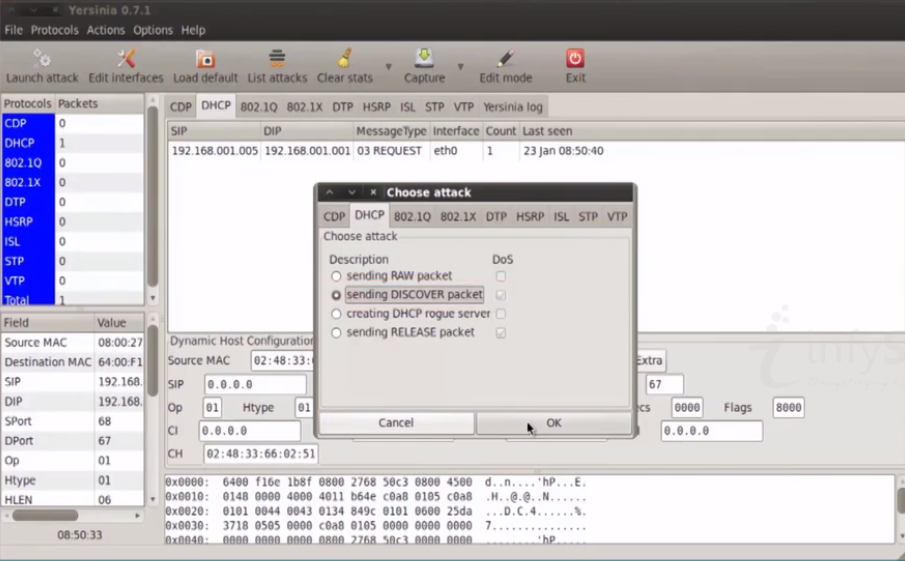

5. DHCP Starvation

當有新電腦連接到網路時候-就會發出DHCP “Discover”的訊號

DHCP也會回應並且發送分配的位置

DHCP Starvation的攻擊主要是透過發送大量的 DHCP Discover的訊號讓DHCP不能運作

當有新的電腦連接上網路時, DHCP無法分配IP address, 藉由這個方式癱瘓網路

DHCP starvation 攻擊所使用的工具可以用

| yersinia -G |

Rogue DHCP attacks

簡單來說這種方式是利用透過在網路上架設一個駭客用的 DHCP伺服器

這個駭客用的 DHCP伺服器在分配 IP address的時候,將 gateway設定為為駭客電腦

因此駭客也可以透過這個方式擷取受害者電腦網路封包

Rogue DHCP攻擊工具步驟

| 1. Rogue DHCP Server udhcpd/ect/udhcpd.confstart 192.168.1.50 end 192.168.1.100 opt router 192.168.1.2 udhcpd stop 2. Attacker Server 3. iptables –flush 4. re-routing traffic 5. DHCP Starvation |