入侵检测开源工具与规则

这篇文章主要介绍入侵检测的基本原理规则与开源工具

入侵检测原理

要侦测是否为有威胁入侵可以从下列几个方向著手, 所谓凡走过必留下痕迹, 因此从黑客可能会走过的痕迹思考

| 入侵类型 | 说明 | 入侵范例 |

| 环境侦察

Reconnaissance |

黑客在进行攻击之前通常会对于网络与主机环境进行侦察, 取得必要与辅助的相关资讯

这类的环境侦察通常也会留下些存取的轨迹与记录 |

|

| 认证 | 取得认证资讯是黑客的宝藏, 黑客会设法得知目前的认证方式找出是否有弱点或是可以入侵的机会, 因此认证成功, 多次的认证失败等都有可能是入侵的迹象 |

|

| 攻击行为 | 黑客利用病毒, 工具, 注入等进行攻击行为, 这类的攻击通常需要判别特征与行为, 也有可能产生误判的现象 |

|

| 越权存取 | 黑客透过取得非法权限, 或是利用绕过权限等方式越权存取后端资源 |

|

| 网络控制 | 黑客透过行动装置的方式接入网络或是伪造网路位址与内部服务 |

|

| 系统监控 | 透过作业系统的系统运维日志来判断黑客的异常行为 |

|

https://github.com/ossec/ossec-hids/tree/master/etc/rules

规则编写四步骤

要定义一个威胁检测的规则有四大步骤

- 日志中撷取哪些资讯, 例如从登入日志中撷取 User 与 source IP, Login Result 等资讯

- 建立相对应的 regular Expression 以匹配该侦测

- 创建相关的安全规则, 定义 rule ID, 告警次数, 描述等

- 监控日志观察该规则侦测的效果与误判情况

OSSEC规则编写参考: http://ossec.net/ossec-docs/auscert-2007-dcid.pdf

入侵检测规则优化

入侵检测规则的优化不外乎是提高侦测率与降低误判

我们不希望过多的告警让人工判断与介入频繁

但是另一方面我们又不希望漏掉许多重大的安全事件的端倪

一般来说安全检测规则的优化可以从下列几个方面著手

- 频率: 例如 X时间内, 登入错误 Y 次

- 严重性: 由于告警可能由多个事件触发, 每个事件定义 1~14安全严重等级, 适当的调整安全严重等级也会有帮助

- 用户端来源: 有些用户端为定期可信, 因此对于特定来源 IP Addr 可以适当调整为白名单或是调降严重性

- 忽略特定目录: 有些目录为系统暂存档案或是经常更新日志, 可以忽略减少误判

- 执行档案: 重点关注系统执行档案, 重要系统的配置文件

由于云化部署的缘故, 许多的云服务提供相关的工具,

这类的工具除了入侵检测之外, 还包含漏洞侦测, 更进一步可能有日志分析, 完整性检查等

AWS Inspector 介绍

- CVE漏洞扫描 https://s3-us-west-2.amazonaws.com/rules-engine/CVEList.txt

- 系统安全加固与配置 http://benchmarks.cisecurity.org

- 安全建议 https://docs.aws.amazon.com/inspector/latest/userguide/inspector_security-best-practices.html

- 动态行为侦测 https://docs.aws.amazon.com/inspector/latest/userguide/inspector_runtime-behavior-analysis.html

阿里云安骑士

- CVE漏洞扫描

- 安全配置与加固

- 黑客入侵与预警

- 推送补丁与更新

资料来源

https://cn.aliyun.com/product/aegis?spm=5176.8134464.768336.5.YUEM5Y

阿里雲盾攻擊檢測

https://help.aliyun.com/document_detail/28509.html?spm=5176.7946181.220058.5.1r6YRy

主机入侵检测开源工具介绍

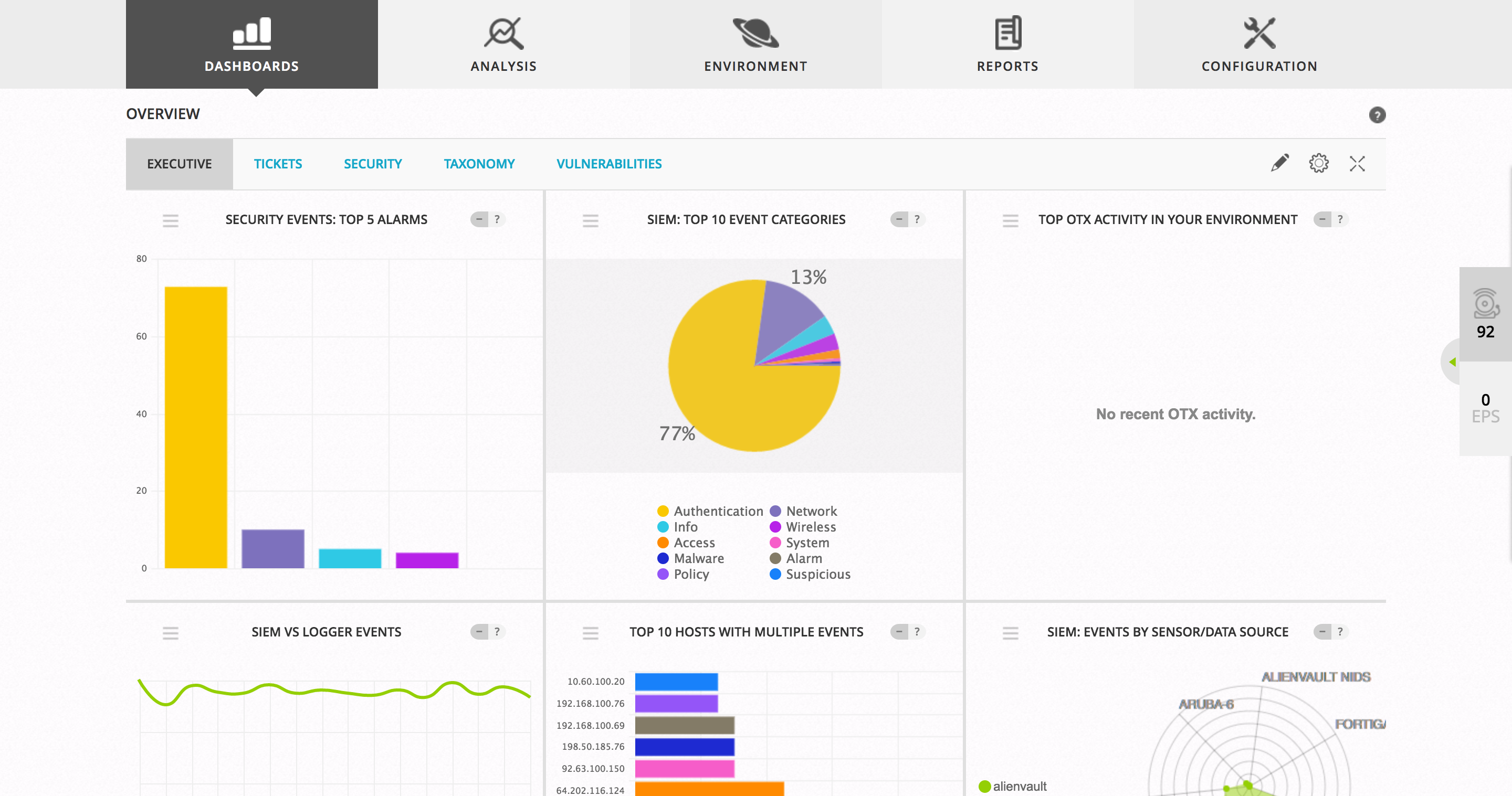

比较知名的开源工具有 OSSEC, Wazuh, OSSIM

OSSEC https://github.com/ossec/ossec-hids

https://github.com/ossec/ossec-hids/tree/master/etc/rules

Wazuh https://documentation.wazuh.com/current/getting-started/architecture.html

OSSIM www.alienvault.com/opensource-siem

https://sourceforge.net/projects/os-sim/

开源日志分析

謝謝分享