駭客為什麼對於Web背後使用的技術如獲至寶?

這篇文章主要說明為什麼駭客會花很多時間了解We背後使用的技術。

讓駭客知道使用 IIS 7.0 或是 Apache 2.1 有什麼關係? 這樣就會產生重大風險?

這就是駭客與我們想的不一樣!

駭客可以從哪些線索知道網站被後使用的技術?

知道之後駭客如何利用這些資訊攻擊?

這些就是本文要探討的議題。

為什麼駭客要知道 Web 技術?

因為如果相關使用的技術或是元件沒有保持最新,自然會有許多已知的安全漏洞。

這些安全漏洞就是駭客入侵系統的最佳管道。

關於安全漏洞與攻擊的手法,筆者介紹幾個公開攻擊模式的資訊。

當然這樣的資訊也是公開給駭客,因此駭客也會按圖索驥的攻擊。

CVE (Common Vulnerability Exposure)Exploit DB (資訊安全專家專用)

https://web.nvd.nist.gov/view/vuln/search?

舉例來說, IIS 的漏洞,搜尋結果就會得到下列資訊。

但是具體的攻擊方式、工具與程式碼通常要自行研究或是參考接下來介紹的 Exploit DB 或是 MetaSploit

| CVE-2014-4078

Summary: The IP Security feature in Microsoft Internet Information Services (IIS) 8.0 and 8.5 does not properly process wildcard allow and deny rules for domains within the “IP Address and Domain Restrictions” list, which makes it easier for remote attackers to bypass an intended rule set via an HTTP request, aka “IIS Security Feature Bypass Vulnerability. |

Exploit DB (駭客專用)

https://www.exploit-db.com/search/

這個資料庫有許多軟體漏洞與相關攻擊的工具與具體的程式碼。

例如,可以搜尋 IIS 7.0,或是特定的 CVE,就可以得到 DOS 攻擊的程式碼。

https://www.exploit-db.com/exploits/17476/

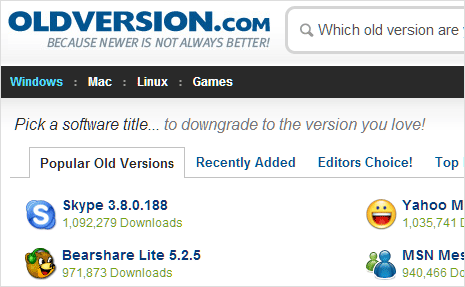

刻意安裝舊版軟體

為了要測試相關的 Virtual Patch or Firewall 是否可以有效防護,可以刻意安裝舊版的工具軟體。

MetaSploit

http://www.metasploit.com/

筆者簡稱為”弱點攻擊產生器”。這個工具會根據特定的 CVE弱點,產生所需要的後門程式、PDF、執行程式等。

所產生出來的程式或是 PDF,再透過社交工程或是其他的方式誘導使用者點擊。

使用者不自覺的點擊後,”弱點攻擊產生器”所產生的程式可以完成哪些事情呢? 例如:

- 取得系統管理者權限

分析破解帳號密碼檔案

取得電腦系統紀錄檔

存取 Registry

遠端遙控

監聽封包

螢幕畫面擷取

https://www.offensive-security.com/metasploit-unleashed/privilege-escalation/

有興趣學習MetaSploit 可以參考這份線上文件,很詳細的教學。

https://www.offensive-security.com/metasploit-unleashed/introduction/

當然,MetaSploit 除了 “漏洞攻擊產生器”之外,還可以做弱點偵測與其他功能。

為什麼駭客需要知道 Web 技術?

因為駭客的思維是

- 1. 知道該網站用哪些技術? IIS or Apache

- 2. 根據這些技術的版本資訊尋找對應的已知CVE弱點

- 3. 針對這些已知CVE 弱點,用工具或是客製化攻擊工具

- 4. 誘導使用者執行這些攻擊工具

- 5. 達到駭客預期結果 (後門程式、DOS攻擊、竊取帳號密碼等)

而網站維運由於工作繁瑣,我們的思維是

- 第一時間修補或是更新漏洞? 有那麼緊急嗎?

- 沒有更新漏洞會有很大影響嗎?

所以這段漏洞修補前空窗期就是駭客的機會。