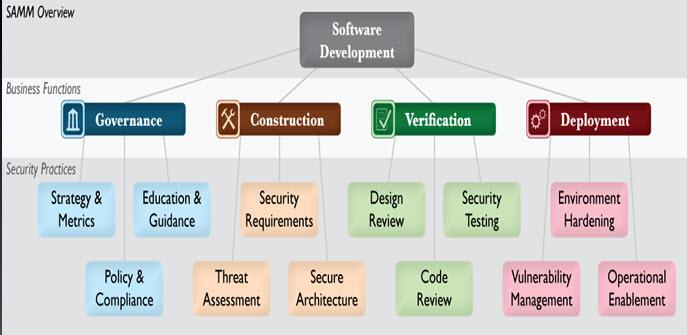

資訊安全的管理面

根據 SAMM這個模型,

管理面 (Governance) =

1.Strategy & Metrics +

2.Education & Guidance +

3.Policy & Compliance

就讓我們分別針對這三項說明

1.Strategy & Metrics + 2.Education & Guidance + 3.Policy & Compliance

1. Governence > Strategy & Metrics (SM)

主要的目標是要建立起整個組織對於資訊安全測試的流程與計畫。並且定義資訊安全的目標與評估風險。

在指標的部分,需要收集企業內部與外部的一些資訊,以便建立起衡量標準。

所以在這個階段主要的工作分為三個階段,

SM1 : 建立組織內部的資訊安全計畫 + 評估企業風險

SM2 : 將應用程式與資料分類 + 建立並評估各類資料的資訊安全目標

SM3: 定期進行與業界標準的比較 + 收集歷史數據建立衡量準則

執行的步驟與成熟度為 SM1 > SM2 > SM3

也就是先建立整體資訊安全計畫 > 再針對資料分類與風險評估 > 收集歷史執行資料與業界比較

2. Governence > Policy & Compliance (PC)

這個部分主要是內部與外部法規上的考量。

例如 電子商務會有 PCI 的規範。

與個人隱私有關的資訊會有”個人資料保護法”,所以必須將這些法規併入資訊安全規範考量,

所以這個部分會有定期性的檢查與稽核,為的就是確定相關的程序有符合法規的規範。

PC1: 了解內部外部相關的法規與規範 + 建立遵循的準則

PC2: 建立符合規範的資訊安全政策與標準 + 建立稽核的機制

PC3: 建立每個專案資訊安全的出貨條件 + 針對稽核的資料作收集與分析

執行的步驟與成熟度為 PC1 > PC2 > PC3

首先,了解所處行業內部外部的法規限制與規範PC1 > 再根據企業內部狀況制定資訊安全政策與標準,並且定期的稽核 PC 2 > 最後針對每個專案訂定把關的條件。

舉筆者曾經任職軟體公司為例,

PC1: 內部外部法規的限制,例如加密解密的演算法,出口至美國需要一定的資訊揭漏

PC2:每個產品出貨都會經過法律審查的流程,標準的審查內容包含:是否有用 GPL/LGPL的license、加解密的演算法等,並且記錄每個產品所提供的這些資訊與法律上審查的結果

PC3: 針對每個專案出貨前,預期可以達到 2 產品瑕疵 / 每千行程式碼 ( 2 defects/ LOC) ,並且針對每個專案的狀況進行資料分析

這些就是 Governence > Policy & Compliance

3. Governence >Education & Guidance (EG)

最後一個,也是最重要最值得投資的一環,教育訓練

“預防重於治療”

要預防的好,並須靠教育訓練,讓大家有一定的資訊安全觀念

教育訓練可以透過電子、實體上課、競賽等方式讓員工了解資訊安全的議題

除了教育訓練與宣導之外,也提供員工一定遵循的守則。

同樣的分為三個階段進行

EG 1 = 資訊安全認知宣導與訓練 + 資訊安全準則

EG 2 = 針對不同的職務舉辦相關的資訊安全訓練 + 在每個專案實行資訊安全小老師

EG 3 = 建立內部資訊安全論壇平台 + 建立相關資訊安全專業認證

如果公司內部尚未有一個完整的資訊安全計畫,不防可以參考這三個方向,開始著手規劃適合公司的資訊安全政策與訓練計畫

Governence > Strategy & Metrics (SM)

Governence > Policy & Compliance (PC)

Governence >Education & Guidance (EG)